[x32dbg/x64dbg] Just In Time Debugger JIT 디버거 설정

Reverse Engineering 2025. 8. 5. 17:04 |반응형

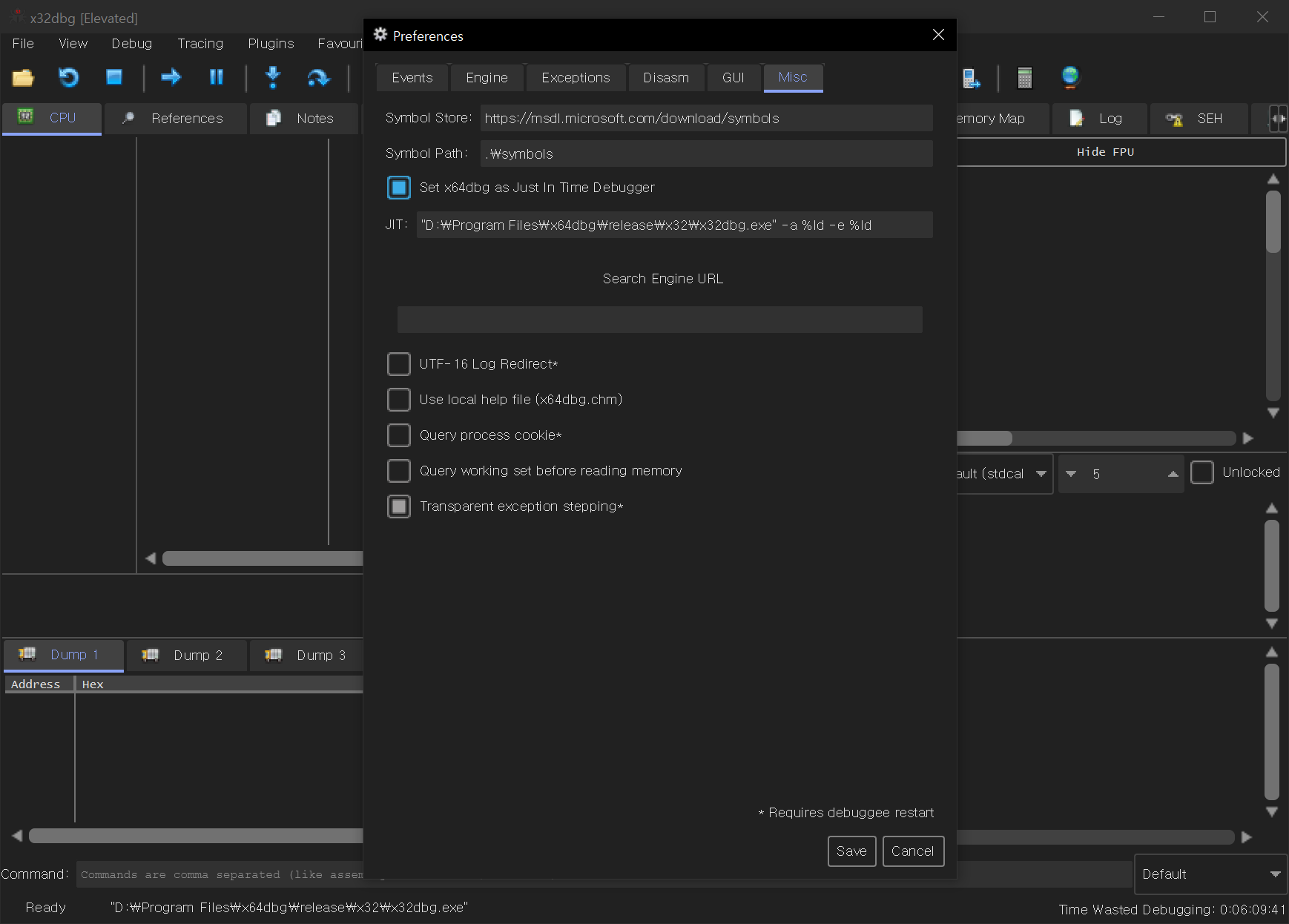

x32dbg/x64dbg를 JIT로 등록해 보자.

x32dbg/x64dbg를 다시 시작해야 적용된다.

#include <stdio.h>

int main()

{

char* p = NULL;

*p = 'A';

return 0;

}

C0000005(EXCEPTION_ACCESS_VIOLATION) 예외가 발생하는 코드를 작성하고 빌드한다.

0x001F1E20에서 [eax]가 가리키는 메모리 주소(0x00000000)에 0x41('A')을 복사하려 하고 있다.

반응형

'Reverse Engineering' 카테고리의 다른 글

| [ProcessMonitor] Procmon & Themida(KakaoTalk) (1) | 2025.11.07 |

|---|---|

| Anti-Disassembly 안티 디스어셈블리 (1) | 2025.08.08 |

| [x32dbg/x64dbg] Logging Instructions 명령 로그 (1) | 2025.08.02 |

| [x32dbg/x64dbg] Error setting breakpoint at XXX! (SetBPX) Pause 에러 (1) | 2025.08.02 |

| [x64dbg] x64dbgMCP with Claude and Gemini CLI (1) | 2025.07.29 |