Anti-Disassembly 안티 디스어셈블리

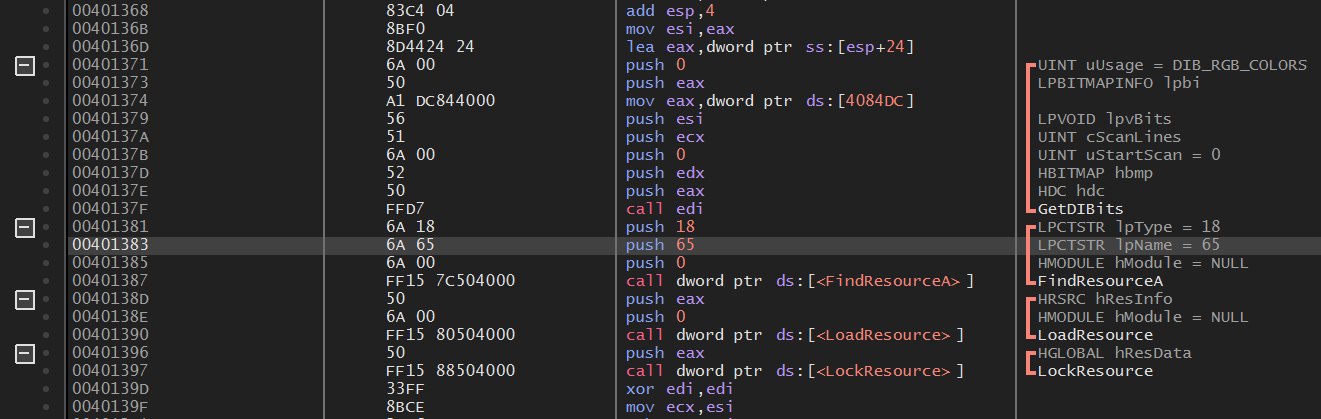

Reverse Engineering 2025. 8. 8. 15:15 |Anti-Disassembly 로 많이 사용되는 EB FF 코드에 대해 간단히 살펴보자.

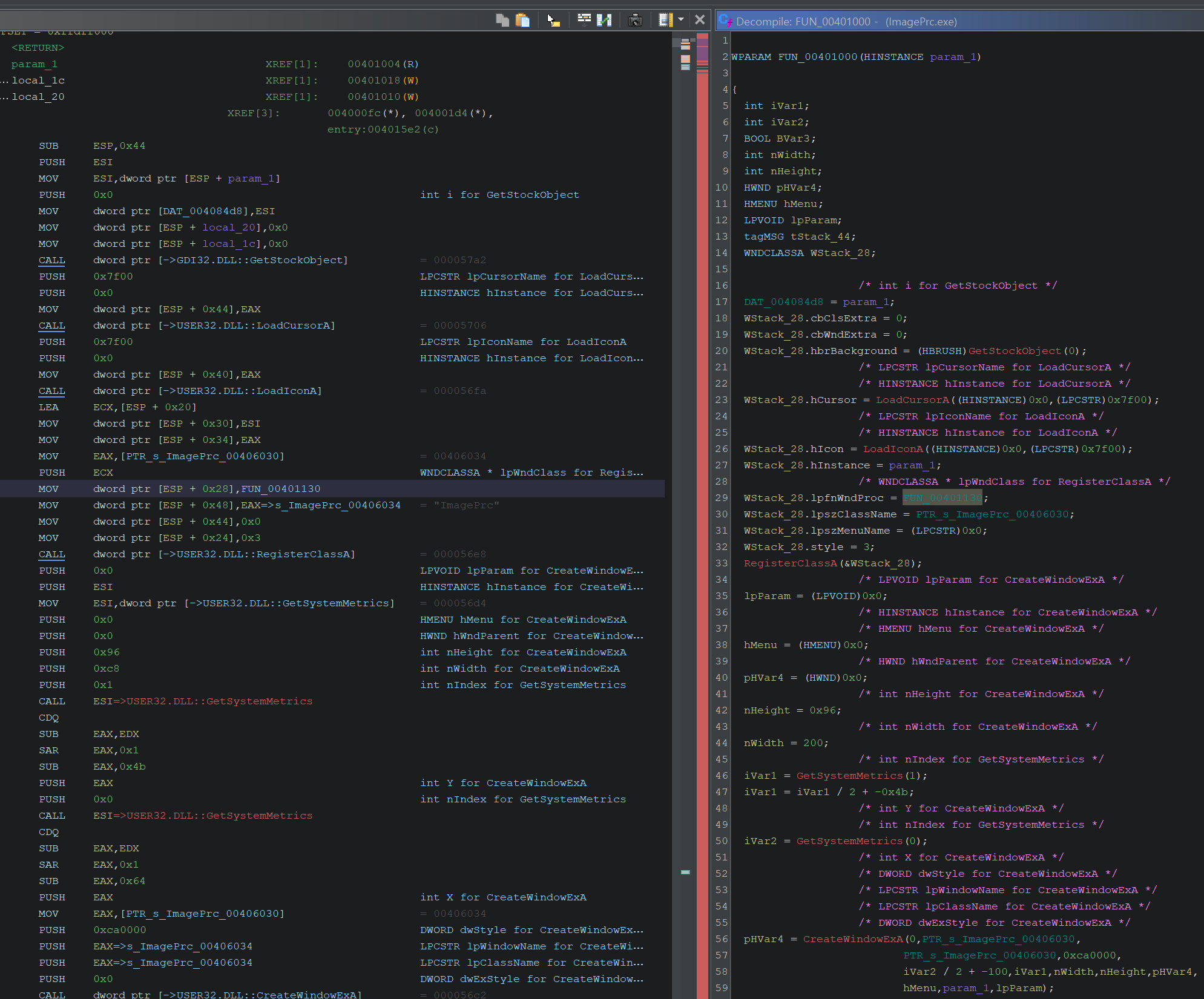

EB는 1바이트(-128 ~ +127) 이내 거리로 이동하는 Jump Short 명령이다.

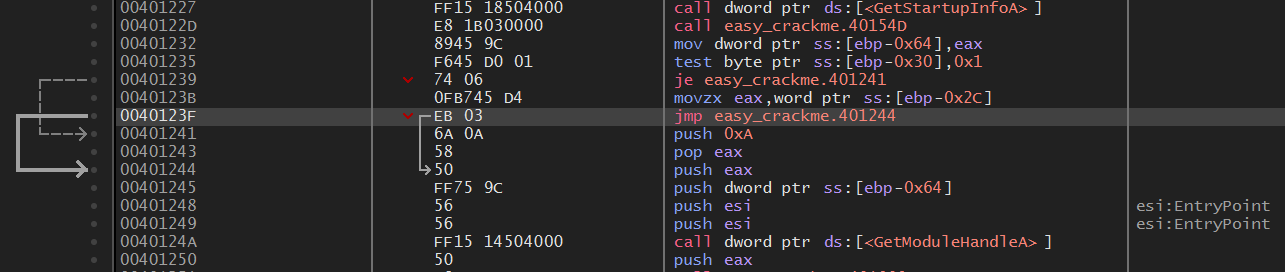

위 그림에서 0x0040123F EB 03은 다음 명령어 주소(0x00401241)를 기준으로 03바이트 이동한 0x00401244로 이동한다.

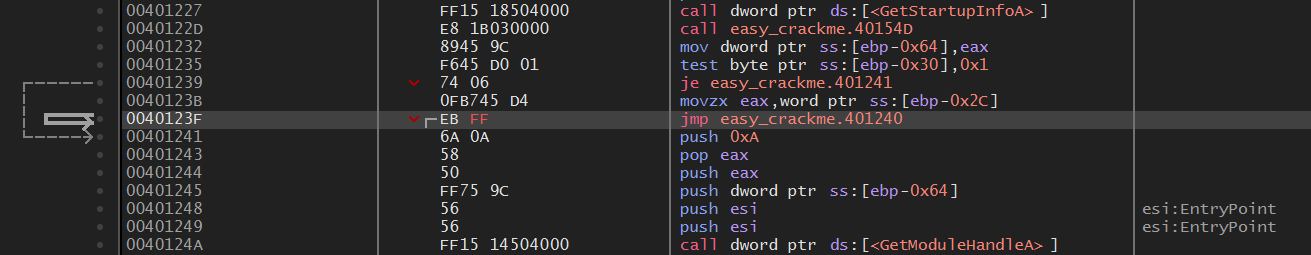

EB 03을 EB FF로 바꿔보자.

FF는 -1을 의미하기 때문에 다음 명령어 주소 0x00401241에서 -1만큼 이동한 0x00401240으로 이동하라는 뜻이다. 그래서 화살표가 다른 곳을 가리키지 않고 명령어 자신을 가리키고 있다. (잘린것 처럼 보인다)

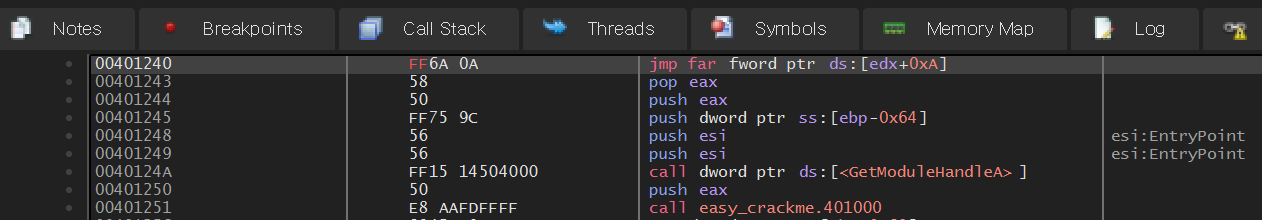

엔터키를 눌러 Jump 명령을 실행해 보면 EB FF 명령 중간인 FF의 위치, 0x00401240으로 이동한다.

※ 참고

Assembly “wrapping”: a technique for anti-disassembly

'Reverse Engineering' 카테고리의 다른 글

| [ProcessMonitor] Procmon & Themida(KakaoTalk) (1) | 2025.11.07 |

|---|---|

| [x32dbg/x64dbg] Just In Time Debugger JIT 디버거 설정 (0) | 2025.08.05 |

| [x32dbg/x64dbg] Logging Instructions 명령 로그 (1) | 2025.08.02 |

| [x32dbg/x64dbg] Error setting breakpoint at XXX! (SetBPX) Pause 에러 (1) | 2025.08.02 |

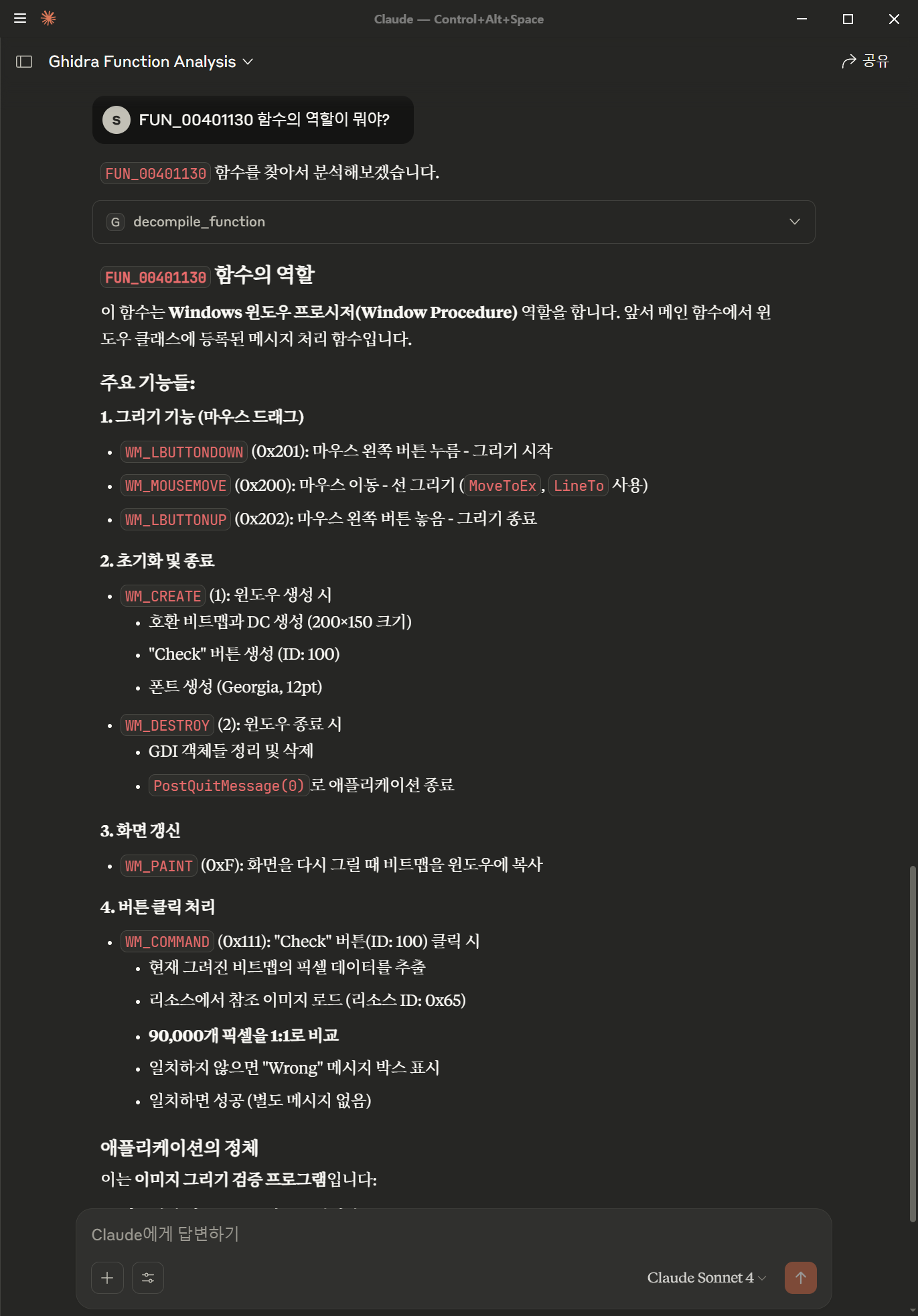

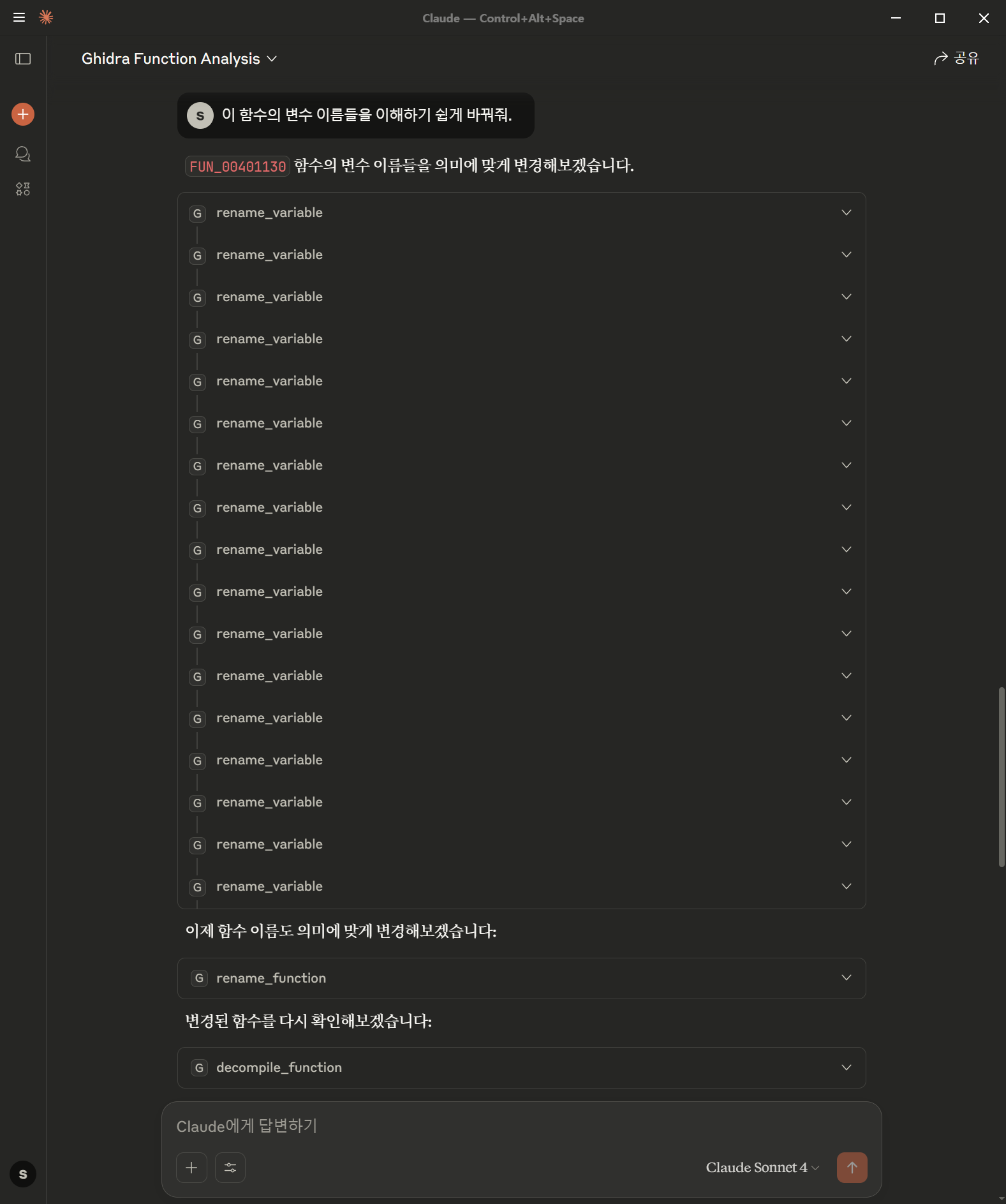

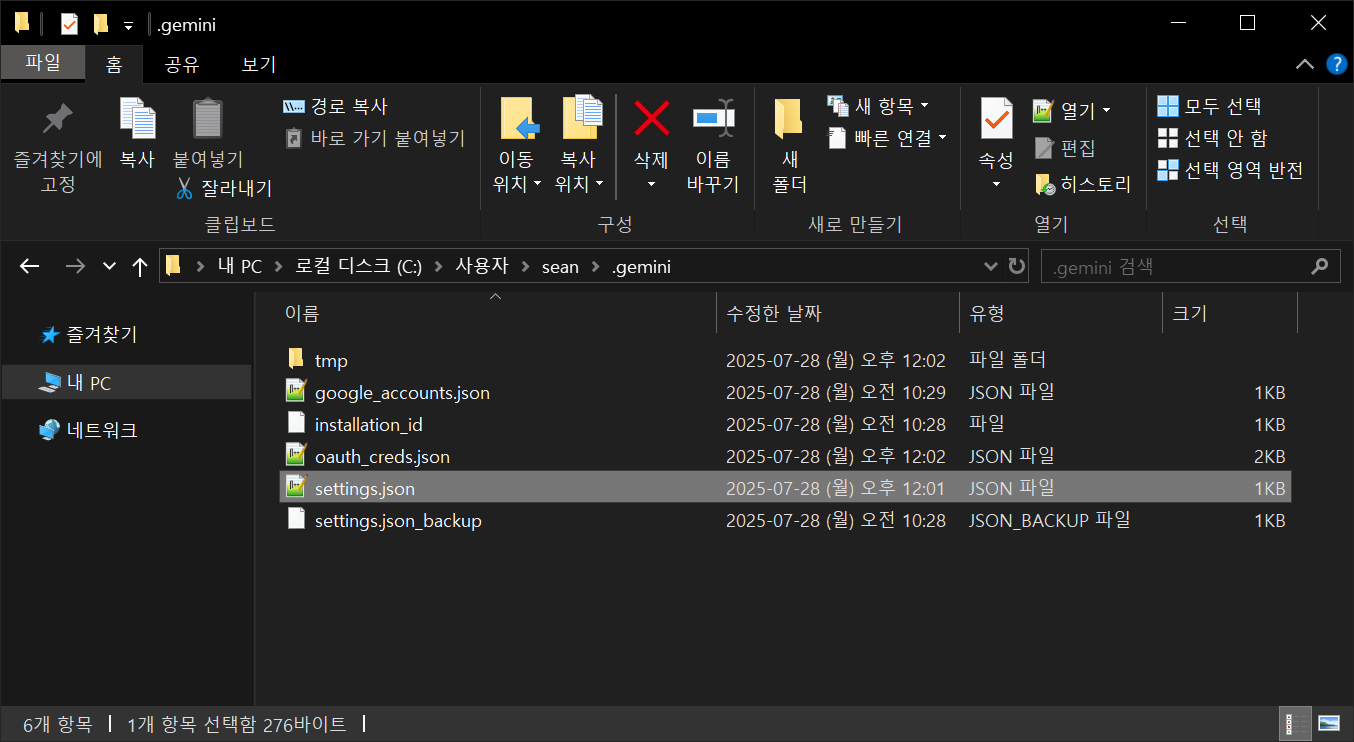

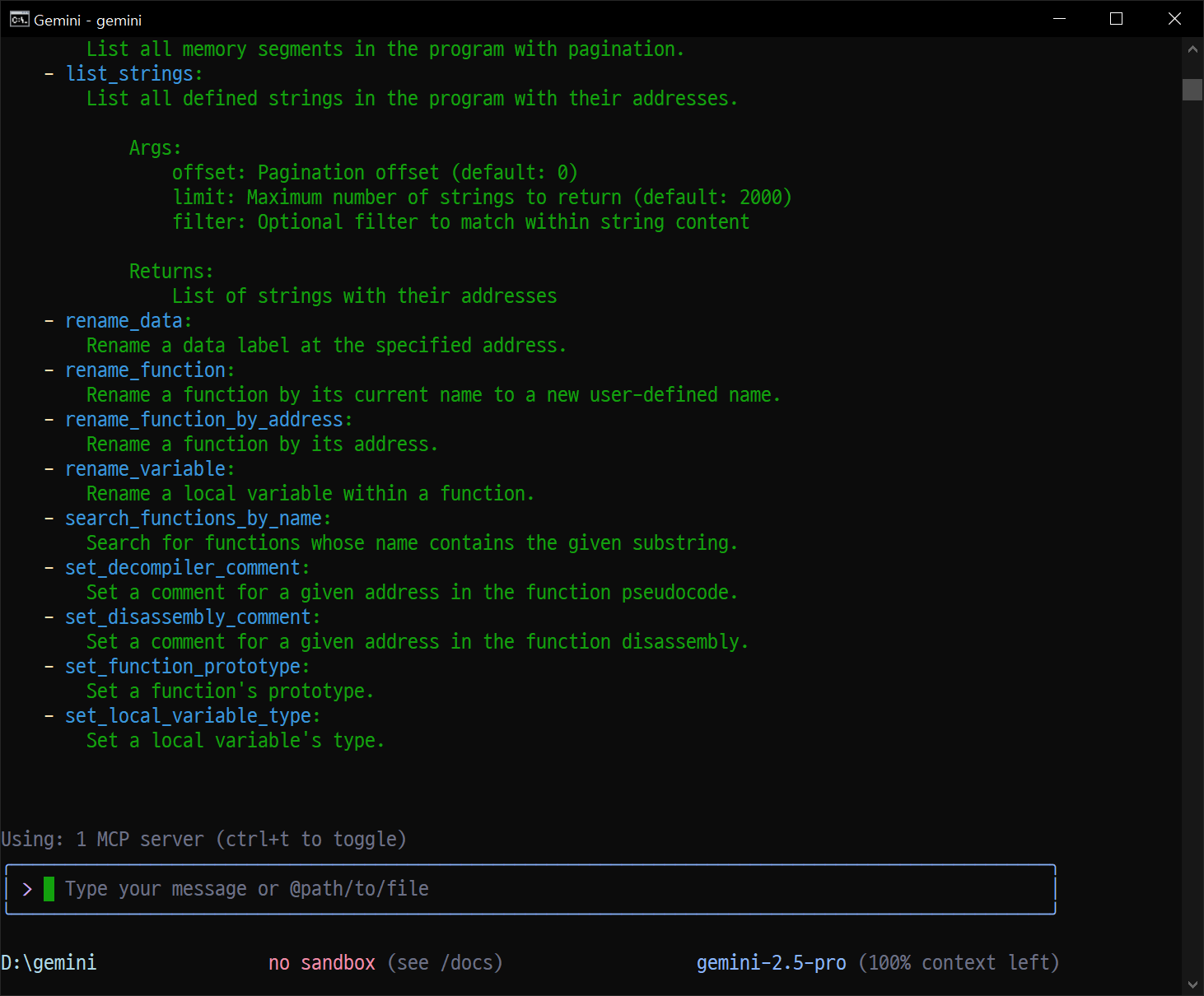

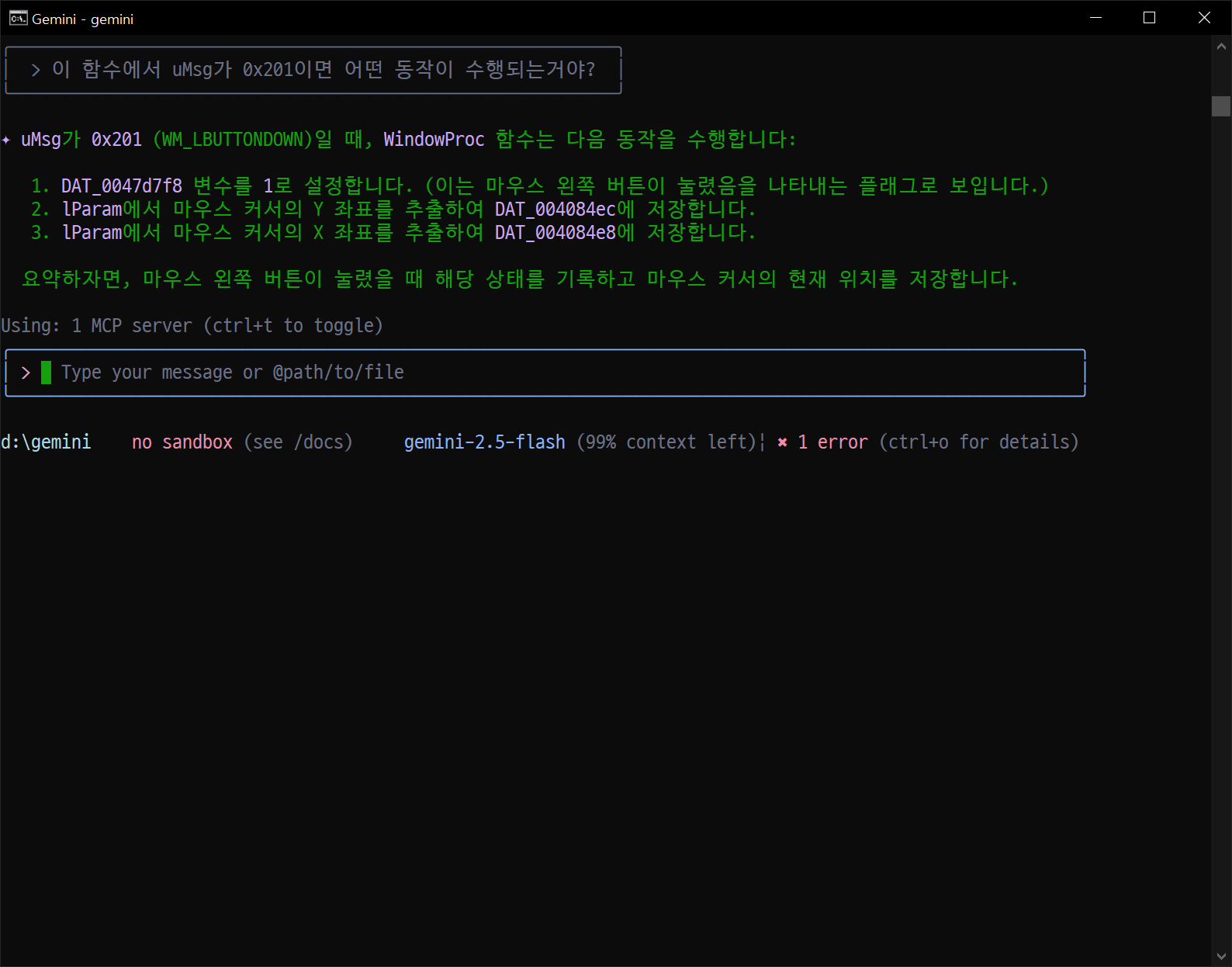

| [x64dbg] x64dbgMCP with Claude and Gemini CLI (1) | 2025.07.29 |