[ProcessMonitor] Procmon & Themida(KakaoTalk)

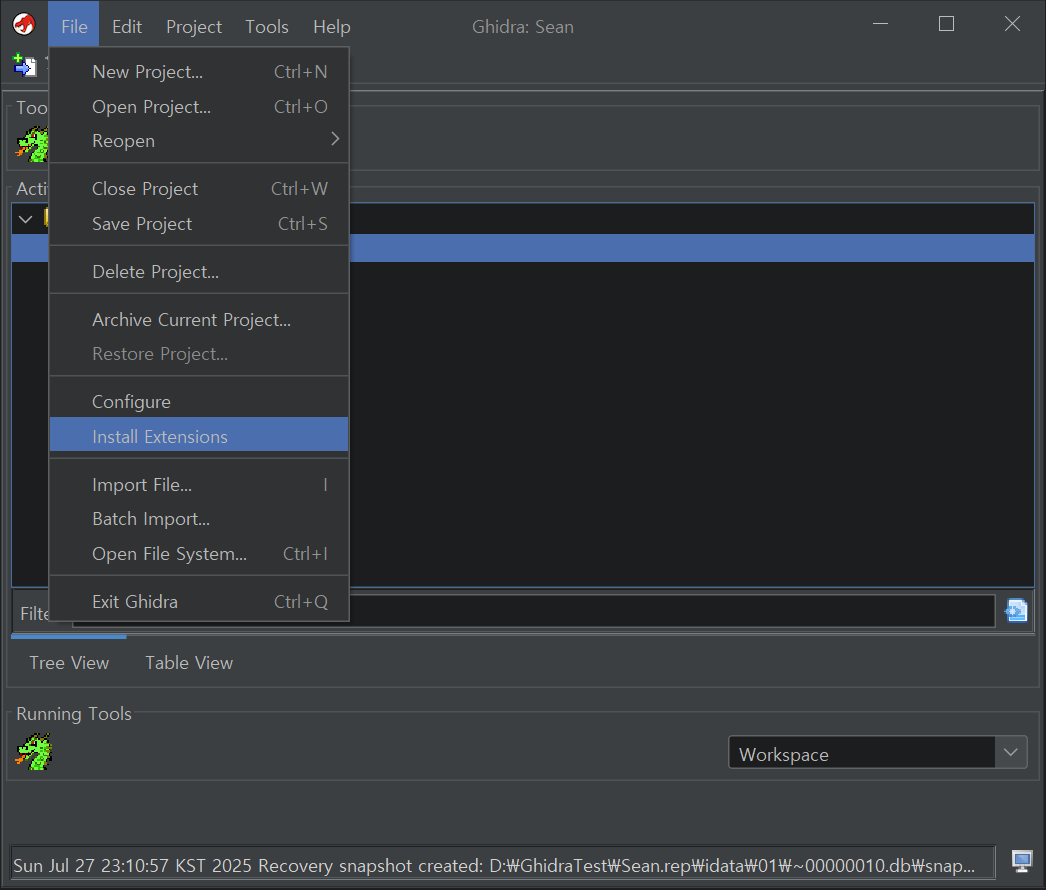

Reverse Engineering 2025. 11. 7. 10:23 |프로세스를 모니터 하기 위해 PROCMON을 실행하면 카카오톡에서 Themida 관련 경고창을 띄운다.

PROCMON24 라는 필터가 등록되어 있는것을 확인할 수 있다.

더 이상 경고창이 뜨지 않는다.

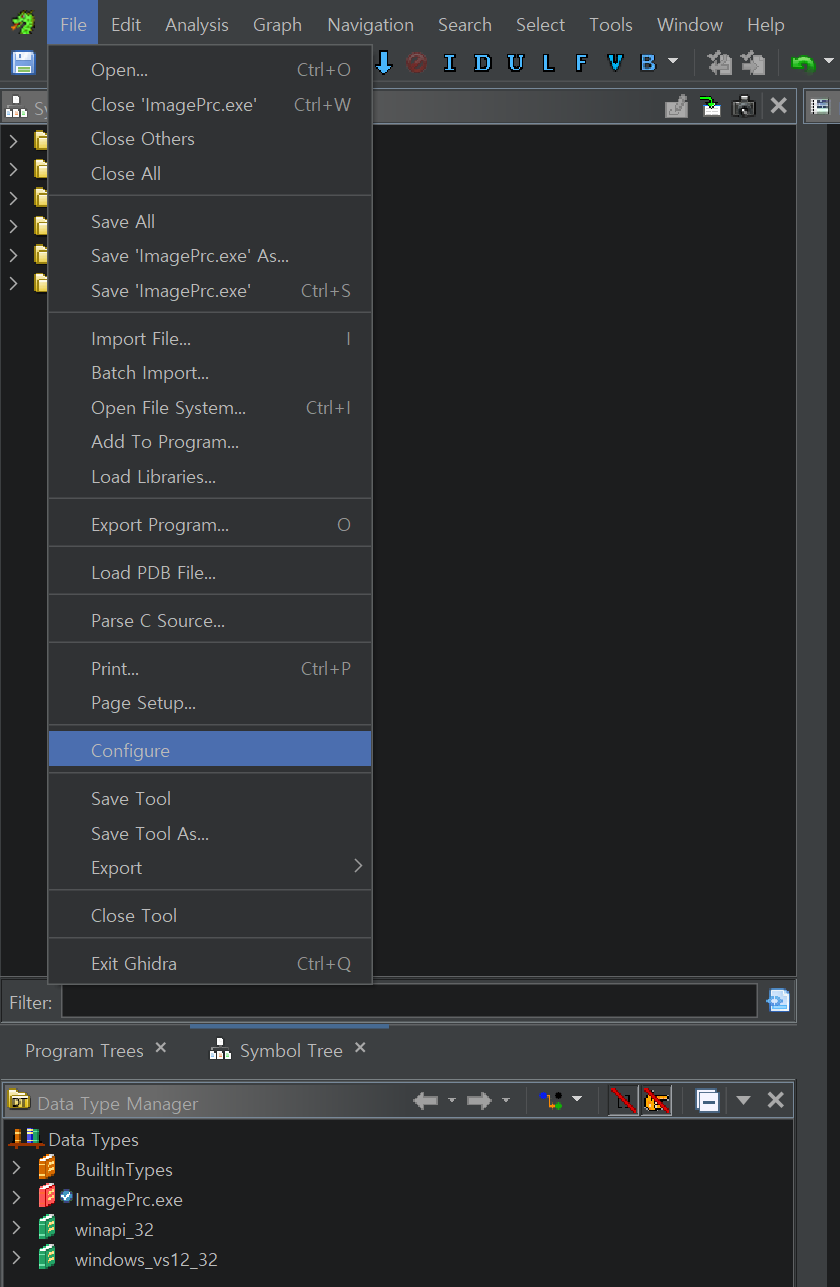

위 방법은 경고창이 뜨는건 해결하지만 계속해서 Process Monitor를 사용하기는 불편하다. Themida가 Process Monitor를 검색하지 못하도록 아래와 같은 세 가지 Process Monitor 내부의 유니코드(UTF-16) 문자열을 다른 문자로 바꿔보자.

PROCMON[Version].SYS ex) PROCMON24.SYS

PROCMON_WINDOW_CLASS

Process Monitor - Sysinternals: www.sysinternals.com

위 문자열은 procmon64.exe에 하나씩 존재하는 문자열이 아니다. 파일 내부 여기 저기 있어서 일일이 하나씩 바꾸기 쉽지 않다. 아래와 같은 파이썬 스크립트를 이용해 한 번에 찾아서 모두 바꿔주자.

사실 HxD 같은 프로그램의 Replace 명령으로도 할 수 있다.

import binascii

import re

def replace_pattern_in_file(file_name, pattern, replacement):

byte_sequence = pattern.encode(encoding="utf-16le")

with open(file_name, 'r+b') as f:

file_content = f.read()

print(f"Searching for pattern: {pattern}")

# Find all occurrences of the byte sequence in the file content

# Case-sensitive search

for idx, match in enumerate(re.finditer(byte_sequence, file_content)):

print(f"{idx+1:2}. {binascii.unhexlify(binascii.b2a_hex(match.group())).decode(encoding='utf-16', errors='ignore')} found at byte offset: {hex(match.start()).upper()}")

f.seek(match.start())

f.write(replacement.encode(encoding="utf-16le"))

print(f" => Replaced with: {replacement} at byte offset: {hex(match.start()).upper()}")

file_name = "Procmon64.exe"

pattern = "PROCMON24.sys"

replace_pattern_in_file(file_name, pattern, "Q")

※ 참고

2025.11.09 - [Python] - Binary File Unicode String Edit 바이너리 파일 유니코드 문자열 편집

Themida에 잡히지 않는 Process Monitor를 사용하고 싶다면 아래 파일을 다운로드한다.

Procmon64.exe 같은 Qrocmon64.exe

'Reverse Engineering' 카테고리의 다른 글

| Anti-Disassembly 안티 디스어셈블리 (1) | 2025.08.08 |

|---|---|

| [x32dbg/x64dbg] Just In Time Debugger JIT 디버거 설정 (0) | 2025.08.05 |

| [x32dbg/x64dbg] Logging Instructions 명령 로그 (1) | 2025.08.02 |

| [x32dbg/x64dbg] Error setting breakpoint at XXX! (SetBPX) Pause 에러 (1) | 2025.08.02 |

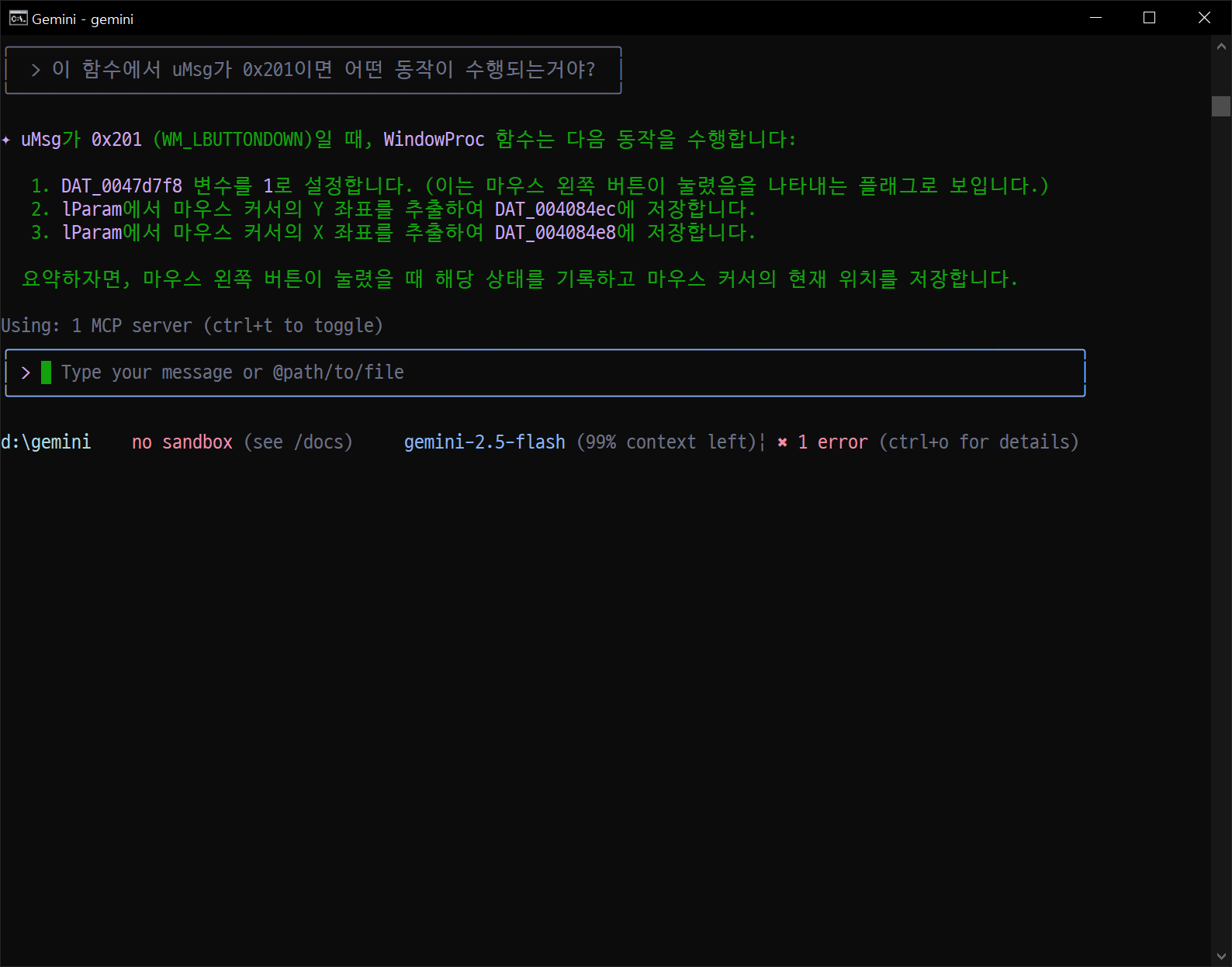

| [x64dbg] x64dbgMCP with Claude and Gemini CLI (1) | 2025.07.29 |