x32dbg/x64dbg Assembly Mnemonic Help 어셈블리 명령어 설명

Reverse Engineering 2023. 1. 20. 11:53 |x32dbg/x64dbg에서 어셈블리 니모닉 도움말을 사용할 수 있다.

'Reverse Engineering' 카테고리의 다른 글

| Cheat Engine Dosbox Editor making - 치트 엔진 도스박스 에디터 만들기 (0) | 2023.01.26 |

|---|---|

| TLS(Thread Local Storage) Callback 작성 중........... (0) | 2023.01.22 |

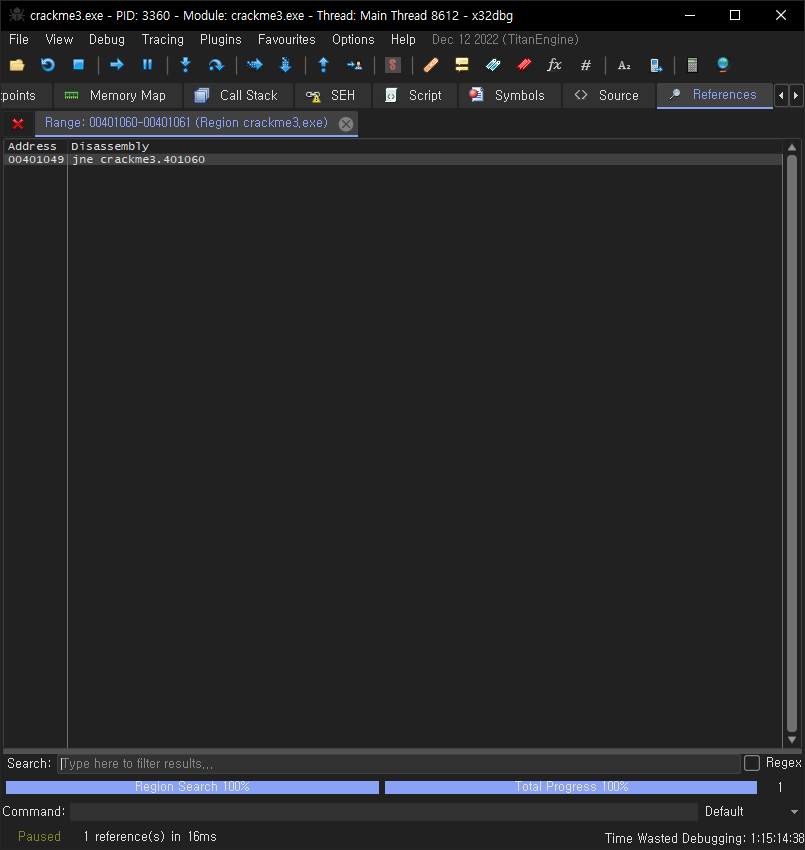

| x32dbg/x64dbg Cross References 크로스 레퍼런스 (0) | 2023.01.19 |

| Cheat Engine Address - 치트 엔진 주소 표시 (0) | 2023.01.06 |

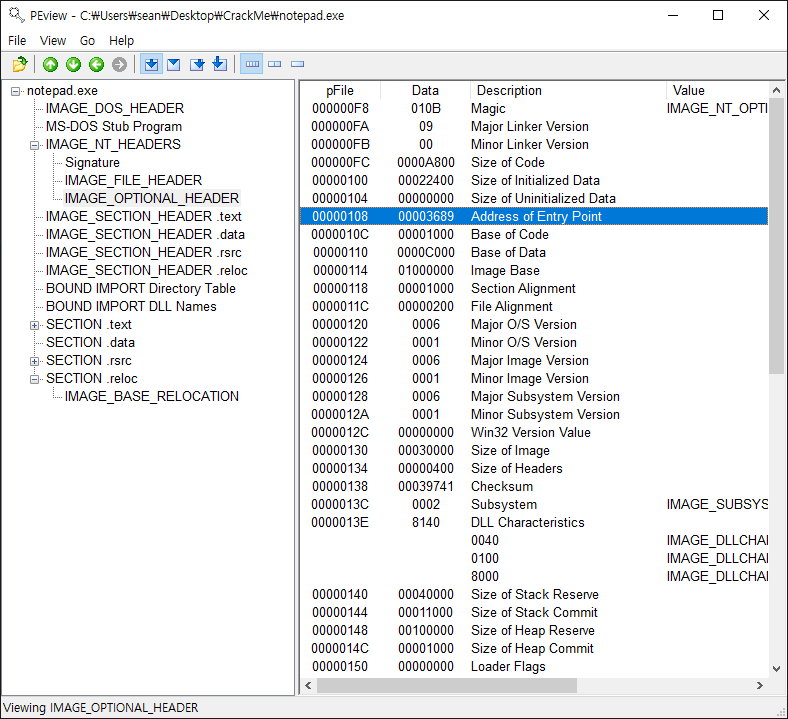

| x32dbg/x64dbg PE Relocation - PE 재배치 표시 (0) | 2023.01.06 |