Generate a kernel or complete crash dump 커널/전체 메모리 크래시 덤프 생성

Reverse Engineering 2023. 6. 29. 17:42 |Windbg로 분석할 수 있도록 덤프 파일을 생성해 보자.

위 파일을 다운로드하고 압축을 풀어준다.

Crash 버튼을 클릭하면 블루 스크린이 나타나고 재부팅 되니 열려있는 작업은 모두 종료한다.

※ 참고

Generate a kernel or complete crash dump

'Reverse Engineering' 카테고리의 다른 글

| 실행중인 프로세스 메모리 덤프 생성 ProcDump (0) | 2023.06.30 |

|---|---|

| Collecting User-Mode Dumps 유저모드 응용 프로그램 크래시 덤프 (0) | 2023.06.30 |

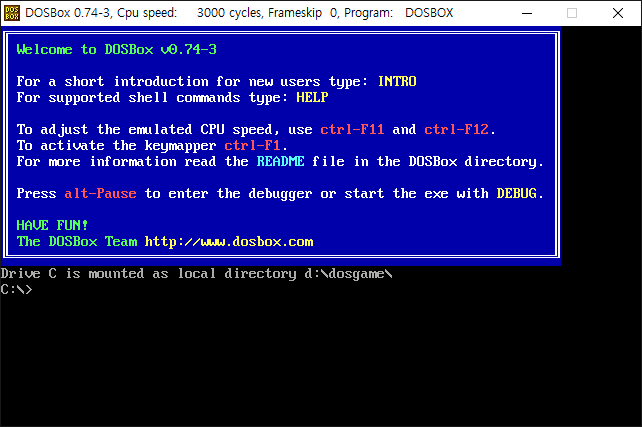

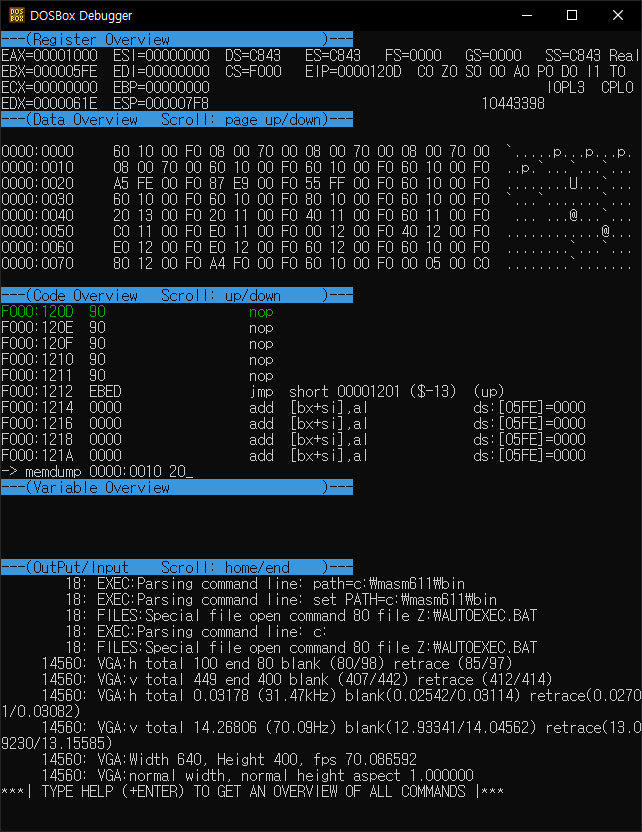

| DOSBox Debugger 도스박스 디버거 (0) | 2023.06.23 |

| Detecting a Heap Memory Leak in a Process 힙 메모리 누수 확인 (0) | 2023.05.08 |

| 사용 중인 파일, 사용 중인 폴더 삭제하기(feat. Process Explorer) (0) | 2023.05.06 |